RUSIA vs. UCRANIA: un año no tan año de la Operación Militar Especial (Parte 1)

Autor: Gonzalo Rubio Piñeiro*. Especialista en Seguridad Internacional.

Resumen

El presente artículo plantea un análisis de las capacidades bélicas rusas a un año de iniciada la invasión a Ucrania denominada Operación Militar Especial, constituye una aproximación epistemológica para comprender las nuevas herramientas en el arte de la guerra en un mundo que se encuentra inmerso en una profunda transformación desde sus cimientos poniendo en jaque la globalización, la matriz enérgica en Europa y la seguridad alimentaria en la famélica África. Por otro lado, la utilización de ingenios bélicos de formas creativas va a cambiar la táctica conocida hasta el momento. Todo esto nos obliga a abordar la cuestión para inferir su esencia e intentar proporcionar respuestas adecuadas a la nueva configuración del mundo.

Introducción

El 24 de febrero de 2022, Rusia lanzó una invasión a Ucrania denominada Operación Militar Especial tras años de tensiones entre Moscú y Kiev. El ataque desencadenó una cadena de eventos durante los siguientes meses, incluidas sanciones sin precedentes contra Rusia y la expansión de la Organización del Tratado del Atlántico Norte (OTAN). Cientos de miles de personas han perdido la vida y más de 18,606,94 se han visto obligadas a huir de sus hogares (United Nations High Commissioner for Refugees, 2023), la mayor oleada de refugiados desde la Segunda Guerra Mundial.

La escalada del conflicto en el este de Europa se ha convertido de inmediato en una crisis multidimensional con consecuencias globales. Asimismo, las declaraciones de las máximas autoridades rusas de que mantenían abiertas todas las Opciones Militares, insinuando que se podría llegar hasta al empleo de Armas de Destrucción Masiva (ADM), cuestión que no tendría respuesta bélica similar por parte de EEUU para evitar convertirse en un Objetivo ruso cuestión que también se trasladaría a otros países con capacidades nucleares.

A un año iniciadas las operaciones militares rusas en Ucrania, no se puede visualizar la finalización del conflicto, en cambio, si se puede inferir que el conflicto tiene un valor existencial para Rusia y que no va a renunciar a lograr los objetivos mencionados por el presidente ruso, Vladímir Putin, de desmilitarizar y desnazificar Ucrania.

Operación Militar Especial (OMP)

La clave para entender la Operación Militar Especial se encuentra en las causas del conflicto determinadas por occidente, entre los que se destaca: el acercamiento de la OTAN a las fronteras rusas, las ambiciones imperialistas de Moscú y la salud mental de Vladímir Putin, aunque no explican completamente el inicio de la guerra, se aproximan a tener una visión holística. En cuanto a la primera causa mencionada, John Mearsheimer en su artículo de 2014: «Why the Ukraine Crisis Is the West’s Fault», en el que argumenta que Estados Unidos y sus aliados europeos comparten la mayor parte de la responsabilidad de la crisis ruso-ucraniana plantea que la causa fundamental de la decisión de Rusia de anexionar Crimea y desestabilizar la región del Donbás fue la expansión hacia el este de la OTAN. Asimismo, Mearsheimer previó que sería un error que Occidente tratara de continuar con una política de conversión de Ucrania en “una fortaleza occidental en la frontera de Rusia». (Mearsheimer, 2014).

Por lo tanto, aceptando las afirmaciones de Mearsheimer y recordando que la Federación Rusa ha declarado en reiteradas oportunidades la inaceptabilidad del mencionado avance surge que el análisis está marcado por la identidad nacional y, por lo tanto, lo primero que se debe entender es que la OMP es bajo territorio propio (según Rusia) confirmado por la anexión previa de 2014 (Crimea) y las posteriores (Donetsk, Lugansk, Jersón y Zaporiyia; por otro lado, los objetivos planteados deja en claro que el territorio ya es ruso y que la lucha se está desarrollando contra tropas militarizadas ajenas a Moscú y cuya distinción principal es una alineación aparente hacia el Nazismo.

Desde el punto de vista planteado se puede afirmar que el enemigo no es la población civil por esta cuestión diferenciadora discursiva, pero si el enemigo está identificado por todo aquel que porte armas en contra de las tropas rusas. Si bien, existen diversos análisis del tema, lo que se propone a continuación es una visión no tan occidental del conflicto[1] estructurada a través de las Guerras de nueva generación, propuesta por Rusia.

Guerras de nueva generación

En la búsqueda de obtener objetivos políticos tendientes a resolver las ambiciones de seguridad de la Federación de Rusia y contraponiéndose a la OTAN (Occidente), la estrategia rusa se inició sin la utilización de su poder militar –abiertamente– para luego, ejecutar una combinación de Guerra Asimétrica, Conflicto de Baja Intensidad, Guerra Centrada en Redes, Guerra de Sexta Generación y Control Reflexivo. Cuestión que se analiza a continuación:

Guerra Asimétrica Rusia ha utilizado medios asimétricos para multiplicar los efectos psicológicos tanto en las tropas como en la población. Por supuesto, se deben nombrar aquellos no militares que han incluido acciones diplomáticas, medidas económicas, maniobras comunicacionales, ciberataques, guerra legal y el apoyo regional como su resultado. En su faz militar se puede nombrar las dudas existentes sobre ataques a objetivos no militares y la utilización masiva de misiles luego de derrotas en el campo de batalla que no tienen ningún beneficio militar inmediato, pero si tiene incidencia en la moral del gobierno, tropas y el pueblo (triada de Clausewitz). Asimismo, se debe tener en cuenta que los ataques se acercan a instalaciones de Alto Valor Estratégico[2] que cuya destrucción o neutralización incidiría sobre miles de ciudadanos, capacidad que Rusia podría utilizar para degradar funciones críticas durante el invierno.

El 10 de octubre Rusia lanzó una serie de ataques con misiles de precisión y de largo alcance, golpeando infraestructura energética, militar y de comunicaciones de Ucrania, en respuesta al ataque del puente de Kerch que unía Rusia con la anexada península de Crimea. El ejército ucraniano afirmó que las fuerzas rusas habían disparado al menos 80 misiles sobre ciudades de todo el país, en una serie de ataques que incluyó el uso de drones iraníes lanzados desde Bielorrusia. Paralelamente, el presidente de Bielorrusia, Alexander Lukashenko, estrecho aliado de Putin, acusó a Ucrania de preparar un ataque contra su país, por lo que anunció el despliegue de tropas. Sin embargo, el 21 de octubre afirmó que su país no entrará en la contienda, tras la divulgación de noticias sobre una supuesta movilización de tropas de manera subrepticia y la creación de una fuerza conjunta con miles de soldados y material bélico ruso en la frontera sur.

A partir de fines de octubre, Rusia comenzó a difundir el uso de la munición merodeadora, dron suicida o Kamikaze[3] que pese a ser un tipo de armamento que están utilizando ambas partes, su utilización afectó los medios que afianzaron las posiciones Ucranianas como los sistemas de defensa antiaérea S-300, BUK y Strela-10, vehículos de combate de artillería M109A3GN y AHS Krab, piezas de artillería de 155mm M777 y FH-70, entre otros. Su particular capacidad de operar a decenas de kilómetros de las líneas de contacto está modificando las tácticas de combate constituyéndose como una valiosa herramienta para golpear en la profundidad del enemigo con gran precisión. Cabe destacar que están en un nicho a medio camino entre el misil crucero y los vehículos aéreos no tripulados (VANT), pero con la ventaja de que una munición merodeadora puede sobrevolar la zona de un determinado objetivo durante varias horas.

Otros ataques significativos se efectuaron el 16 y 23 de noviembre. En el primero, Rusia realizó bombardeos masivos contra Ucrania en plena cumbre del G20 en Indonesia. Se reportan explosiones en Kiev, Poltava, Krivoy Rog, Dnipropetrovsk y Cherkasy. En el segundo, se repitió el bombardeo dejando sin agua y luz la capital ucraniana, poco después de que Parlamento Europeo declarara a Rusia Estado patrocinador del terrorismo.

Sin embargo, el mayor ataque desde la invasión rusa se produjo el 10 de febrero de 2023 según el portavoz de la Fuerza Aérea ucraniana, Yurii Ihnat, que se produjo un día después de la gira por Europa del presidente ucraniano, Volodímir Zelenski, en la que ha solicitado más armas a sus aliados y poco después de que Occidente anunciase el envío de nuevo armamento para Ucrania, incluidos vehículos de combate. Rusia disparó al menos 71 misiles crucero X-101, X-555 y Kalibr, hasta 35 misiles guiados antiaéreos S-300 en las regiones de Kharkiv y Zaporizhzhia contra objetivos en tierra, y utilizó 7 drones Shahed -de fabricación iraní- contra infraestructura critica. Aunque el alcance de los daños es incierto, se tiene conocimiento que la infraestructura energética se vio afectada en seis regiones del país, según el ministro de Energía de Ucrania, Herman Galushchenko.

Maniobra comunicacional

Una Maniobra Comunicacional antecedió y acompaña el desarrollo de las operaciones militares rusas en Ucrania. El Público Blanco Principal (PBP) es la población rusa y el objetivo es: “informar para legitimar acciones rusas en Ucrania y advertir de la peligrosidad del acercamiento a la OTAN y la UE”; el Publico Blanco Secundario (PBS) son los residentes del Dombás y el objetivo es: “informar para obtener el apoyo de la población y convencer de los beneficios de volver a ser rusos”. Por lo tanto, se puede afirmar que los objetivos generales de la campaña –durante las operaciones rusas– que a su vez abarcaron a ambos Públicos Blanco (PB) es: “desacreditar al gobierno ucraniano, enfatizar el grave peligro para los rusos en Ucrania y garantizar el apoyo para el regreso de Donetsk, Luhansk, Kherson y Zaporizhzhia a la seguridad de Rusia”. El tema específico es la desmilitarización y desnazificación de Ucrania.

El Departamento de Estado de los Estados Unidos[4], publico el 24 de agosto en su página oficial un artículo titulado La guerra de Rusia en Ucrania: Seis meses de mentiras, implementadas en el cual se afirma que: “La desinformación y la propaganda del Kremlin han acompañado y apoyado las acciones militares de Rusia en Ucrania, incluido el intento de anexión de Crimea, el apoyo a los movimientos separatistas en el este de Ucrania y la actual guerra de agresión. El Kremlin intenta repetidamente deslegitimar a Ucrania como nación y como Estado ante los ojos de la opinión pública ucraniana y rusa, así como de la comunidad internacional.” (United States Government, 2022) Del mismo modo plantea que las siguientes falsas afirmaciones de Putin son los temas para las campañas destinadas a negar a Ucrania su derecho a la independencia e incluso a la existencia, a saber: reaparición de lo imperialista y uso de mapas como armas, propaganda histórica y cultural rusa quiere borrar la identidad cultural ucraniana, discurso deshumanizador además de negaciones y amenazas, la pantomima de la anexión, falsas alegaciones de afinidad de los ucranianos por Rusia y, Ucrania continuará siendo soberana e independiente. (United States Government, 2022)

La Campaña de desinformación se intensificó a medida que los enfrentamientos se acrecentaban y ante la aparición de acciones de guerra penadas por los Tratados internacionales sobre las leyes de guerra como ataques contra objetivos civiles. Entre los que se destaca el incendio en el centro de detención de Olenivka, en territorio controlado por Rusia, el 29 de julio, en el que murieron más de cincuenta prisioneros ucranianos. Moscú afirmó que Ucrania utilizó un cohete denominado High Mobility Artillery Rocket System (HIMARS) suministrado por EEUU para evitar que sus propios soldados confesaran crímenes de guerra e incluso mostró el número de serie del mencionado misil. Ucrania culpó de la detonación al Grupo Wagner[5], una Compañía Militar Privada (PMC) dirigida –según Servicios de Inteligencia Occidentales– por Yevgeny Prigozhin, apodado el chef de Putin porque su negocio de catering ha ayudado durante mucho tiempo al presidente ruso y a sus fuerzas armadas.

Actualmente, el juego se ha abierto en ambas partes que incluyen acusaciones a países de alineación y sostenimiento de las operaciones rusas[6], futuras operaciones con armamento nuclear[7], informes con análisis netamente occidentales[8] y estimaciones de bajas de las más variadas[9] entre otras piezas/campañas; sin embargo, todas mantienen una línea argumental relativamente acorde a la realidad propuesta por cada bando y su utilización responde acciones en desarrollo o a sus respuestas.

Ciberguerra

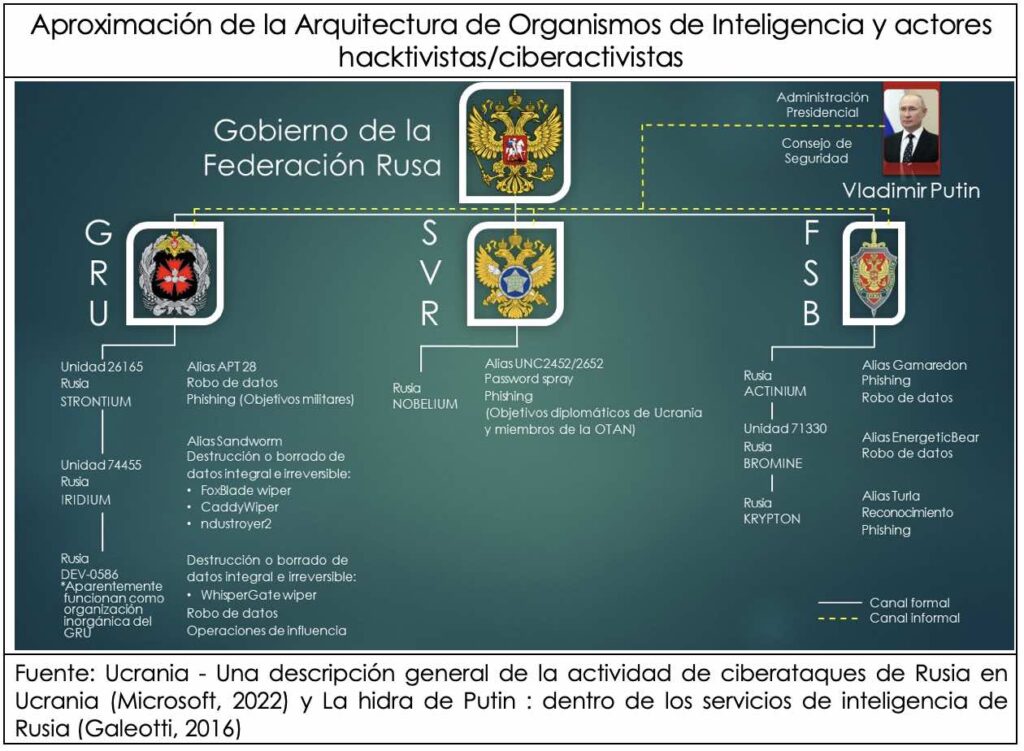

Los hacktivistas/ciberactivistas nunca dejaron de operar desde el Euromaidán[10], pero adquirieron visibilidad días antes de la Operación Militar Especial, cuando se observaron ataques a través del uso de mensajes SMS informando sobre fallas en cajeros automáticos o disparando alarmas de ataque aéreo, y las tropas recibieron mensajes disuasivos para que dejen las armas. También, se produjeron ataques de denegación de servicio distribuido (DDoS) contra Instituciones Gubernamentales y Bancarias. Basándose en información técnica brindada por la Agencia de Seguridad de Infraestructura y Ciberseguridad (CISA), la Casa Blanca culpó al Directorio Principal del Alto Estado Mayor de las Fuerzas Armadas de la Federación de Rusia (GRU)[11], de inundar sus sitios web con un gran volumen de tráfico. El 23 de febrero de 2022, el Grupo APT[12] Sandworm[13] lanzó un malware llamado Hermetic Wiper, contra el gobierno ucraniano y otras entidades de infraestructuras críticas. Al mismo tiempo, fueron publicados mensajes amenazantes con una oferta de venta de bases de datos que contenían datos personales de ciudadanos ucranianos. (CISA, 2022)

Durante su invasión, Rusia también ha lanzado ciberataques contra el servicio comercial de banda ancha por satélite ViaSat. Los servicios de inteligencia estadounidenses atribuyeron el hackeo al GRU. El ataque a los receptores KA-SAT de ViaSat probablemente interfirió en las comunicaciones militares ucranianas y se extendió más allá del país, dejando fuera de servicio miles de turbinas eólicas en Alemania. Desde esos ciberataques iniciales, Microsoft ha detectado ocho programas maliciosos sumamente destructivos utilizados contra cuarenta y ocho entidades de distinta índole.

El intento más importante de perturbar la vida de los ciudadanos se produjo el 14 de abril 2022 cuando el Equipo de respuesta a emergencias informáticas de Ucrania (CERT-UA) informó sobre un ataque fallido y atribuido nuevamente al Grupo APT Sandworm, el ataque tenía como objetivo interrumpir el suministro eléctrico a través de un malware llamado Industroyer2. El malware logró interrumpir un componente de los sistemas de gestión de la central eléctrica afectada, también conocidos como sistemas SCADA. Según diversas fuentes de Inteligencia, la infección se produjo probablemente en febrero 2022 y se activó el ataque dos meses después. De no haberse evitado, dos millones de personas se habrían quedado sin suministro eléctrico un viernes por la noche al volver a casa del trabajo. (CISA, 2022) (CERT-UA, 2022) (Faife, 2022)

Microsoft ha determinado en su informe especial: “Ucrania – Una descripción general de la actividad de ciberataques de Rusia en Ucrania” del 27 de abril que los ataques cibernéticos rusos están «fuertemente correlacionados y, a veces, sincronizados directamente» con las operaciones militares cinéticas de Rusia dirigidas a servicios e instituciones cruciales para los civiles. El estudio determinó que hasta el 32 % de los ataques destructivos se dirigieron directamente a organizaciones gubernamentales ucranianas a nivel nacional, regional y urbano, mientras que más del 40 % de los ataques estuvieron dirigidos a organizaciones en sectores de infraestructura crítica. (Microsoft, 2022) Por su parte, CISA coincide con Microsoft casi en todo lo expresado anteriormente, salvo que agrega al Grupo APT29 caracterizándolo como un grupo de phishing relacionado con el Servicio de Inteligencia Exterior (SVR)[14] desde al menos 2008.

El 13 de febrero de 2023, el director de Inteligencia Cibernética de Netskope para Europa, Oriente Medio y África, Paolo Passeri, afirmó que según los datos recopilados desde el inicio de las operaciones se visualiza una disminución en la ola de ciberataques en torno a la invasión, cuyo punto más virulento se encontró en el primer trimestre del conflicto.

Aunque resulta complejo encontrar fehacientemente un punto de contacto entre las operaciones ofensivas cibernéticas, analistas como Mark Galeotti, empresas como Microsoft, think tanks como Rand Corporation y hasta instituciones gubernamentales han logrado establecer -bajo el control técnico correspondiente- pero difusamente conexiones a través de análisis de entrevistas, análisis de operaciones como Uroburos[15], entre otras, actividades hactivistas y la reciente vinculación entre los arrestos de ciberdelincuentes (grupos de hackers y foros de la darknet, incluidos REvil, SkyFraud, Ferum Shop y Trump’s Dumps) previo al conflicto por parte de Rusia[16] usándolos para coordinar y amplificar sus operaciones cibernéticas y de información. (Antoniuk, 2023) Entonces, ampliando lo expresado hasta el momento, resulta posible establecer líneas de contacto estratégicas entre la Inteligencia, las Operaciones Militares y las Acciones de Ciberguerra.

Notas de autor:

[1] El análisis se basa en el artículo: “Una visión no tan occidental del conflicto entre Rusia y Ucrania” publicado en la Revista Movimiento que plantea un análisis de las capacidades bélicas rusas a nueve meses de iniciada la invasión a Ucrania denominada Operación Militar Especial.

[2] Un misil ruso Iskander explotó cerca de la central nuclear Pivdennoukrainsk del sur de Ucrania en la región de Mikolayiv, el incidente produjo daños en una central hidroeléctrica y provocó cortes de electricidad a miles de ciudadanos. Otro ataque con misiles contra una presa en Kryviy Rih, la ciudad natal del presidente ucraniano Volodymyr Zelensky, hizo subir las aguas del río Inhulets y provocó evacuaciones. El ataque incluyó misiles rusos Kinzhal, que alcanzan velocidades hipersónicas y son casi imposibles de interceptar. Rusia conserva la capacidad de lanzar más de una docena de ataques con misiles al día para degradar las funciones críticas al llegar el invierno.

[3] La munición merodeadora es una categoría de sistema de armas aéreas en la que la munición merodea (espera pasivamente) alrededor del área objetivo durante algún tiempo y ataca solo una vez que se localiza un objetivo. permiten tiempos de reacción más rápidos contra objetivos ocultos que emergen durante períodos breves sin colocar plataformas de alto valor cerca del área del objetivo, y también es más selectiva, ya que el ataque se puede abortar fácilmente.

[4] El Departamento de Estado de los Estados Unidos, es un órgano ejecutivo del Gobierno de Estados Unidos responsable de la política exterior y las relaciones exteriores de la nación. Su misión es proteger y promover la seguridad, la prosperidad y los valores democráticos de los Estados Unidos y dar forma a un entorno internacional en el que todos los estadounidenses puedan prosperar.

[5] Wagner es conocida internacionalmente como una Compañía Militar Privada (PMC). Servicios de Inteligencia Occidentales afirman que se trata de mercenarios patrocinados por el Estado ruso que actúan de acuerdo a los intereses del Kremlin. Han sido acusados de repetidos crímenes de guerra y abusos de los derechos humanos. El grupo paramilitar se desplegó en Crimea y en la región ucraniana del Dombas en 2014, cuando las fuerzas respaldadas por el Kremlin expulsaron a las tropas ucranianas de las zonas que posteriormente declararon parte de Rusia. Hoy también operan en Siria, Libia, República Centroafricana y ahora en Malí.

[6] China afirmó que es Estados Unidos el país que «no deja de proporcionar armas al campo de batalla» en Ucrania y «no China», después de que el secretario de Estado estadounidense, Antony Blinken, dijera que tenía pruebas de que el país asiático contempla enviar armas a Rusia. (Agencia EFE, 2023)

[7] Rusia ha comenzado a desplegar buques equipados con armas nucleares tácticas en el Mar Báltico por primera vez en los últimos 30 años, según señala el Servicio de Inteligencia de Noruega en su informe anual. «La parte clave del potencial nuclear está en los submarinos y barcos de superficie de la Flota del Norte», señala la agencia noruega. (Colás, 2023)

[8] Nadie discute ya que la invasión rusa de Ucrania fue un desastre. Ahora Rusia está lanzando una nueva gran ofensiva. ¿Cree que han aprendido de sus errores de este último año? ¿Serán más astutos, están mejor preparados? (Moreno, 2023)

[9] Estimar el número de muertos en combate sigue siendo una ciencia imperfecta, y es probable que los muertos en la guerra no se cuenten hasta que termine la lucha. Sin embargo, una afirmación compartida en Twitter, notado por Elon Musk, dijo que más de 150.000 soldados ucranianos habían muerto desde el comienzo de la guerra. (101 Noticias, 2023)

[10] En 2015 seis subestaciones eléctricas ubicados en Ucrania sufrieron simultáneamente un ciberataque con el malware BlackEnergy, atribuido al grupo APT Sandworm, dejando varias ciudades sin luz durante el incidente. En 2016 la red eléctrica ucraniana nuevamente fue víctima de un ciberataque con una variante del malware anterior. En 2017 el ciberataque NotPetya, calificado como el más destructivo y costoso de la Historia, causó pérdidas millonarias en todo el mundo, como parte de la campaña del Kremlin para desestabilizar Ucrania. En abril de 2021 una serie de ataques phishing reportados por FortiGuard Labs y luego por Intezer, apuntaron a organizaciones vinculadas a la seguridad en Ucrania y Georgia. Utilizaban cebos de ingeniería social en los asuntos de los emails, con frases como Nueva variante de COVID-21 y Actualización informática urgente. Su objetivo era robar documentación confidencial, así como colocar el descargador de malware Saint Bot en los ordenadores de los targets. En Ucrania, los ataques iban dirigidos a una organización de veteranos militares y a la Operación Militar Antiterrorista (ATO), encargada de contrarrestar la intervención militar rusa en el Donbás. (CERT-UA, 2022)

[11] El GRU es el Servicio de Inteligencia Militar. Sus objetivos son:

- Proporcionar inteligencia para la toma de decisiones en los campos político, económico, de defensa, científico, técnico y ambiental.

- Generar las condiciones propicias para la aplicación satisfactoria de la política de la Federación de Rusia en el ámbito de la defensa y la seguridad.

- Asistir el desarrollo económico, el progreso científico y tecnológico del país y la seguridad técnico-militar de la Federación de Rusia. (Rubio Piñeiro, 2021)

[12] La definición ampliamente aceptada de Amenaza Persistente Avanzada es la emitida por McAfee en Predicciones de amenazas para 2011, que se trata de un ataque selectivo de ciberespionaje o cibersabotaje llevado a cabo bajo el auspicio o la dirección de un país, por razones que van más allá de las meramente financieras/delictivas o de protesta política. No todos los ataques de este tipo son muy avanzados y sofisticados, del mismo modo que no todos los ataques selectivos complejos y bien estructurados son una amenaza persistente avanzada. La motivación del adversario, y no tanto el nivel de sofisticación o el impacto, es el principal diferenciador de un ataque APT de otro llevado a cabo por ciberdelincuentes o hacktivistas.

[13] El apodo Sandworm fue elegido por investigadores de la compañía de inteligencia de amenazas iSIGHT Partners, luego de que en 2014 descubrieran en los binarios del malware BlackEnergy referencias a la novela Dune de Frank Herbert. En ese momento, los investigadores de ESET estaban presentando en una conferencia de Virus Bulletin sus hallazgos sobre varios ataques de BlackEnergy dirigidos a Ucrania y Polonia, pero también habían descubrieron las mismas referencias inconfundibles en el código: arrakis02, houseatreides94, BasharoftheSardaukars, SalusaSecundus2, y epsiloneridani0. Si bien algunos especularon con que Sandworm era un grupo que trabajaba desde Rusia, no fue hasta 2020 que el Departamento de Justicia de los Estados Unidos (DoJ) identificó concretamente a Sandworm como la Unidad Militar 74455 del GRU ubicado en el número 22 de la calle Kirova, en Khimki, Moscú, en un edificio coloquialmente llamado la Torre. (ESET, 2022)

[14]El SVR es el Servicio de Inteligencia encargado de las actividades y operaciones de Inteligencia Exterior. Fue creado el 18 de diciembre de 1991 por decreto presidencial número 293. Mijaíl Yefímovich Fradkov ocupó el cargo de Director del SVR desde el 6 de octubre de 2007 hasta el 5 de octubre de 2016. (Rubio Piñeiro, 2021)

[15] Uroburos es un rootkit, compuesto por dos archivos, un controlador y un sistema de archivos virtual encriptado. El rootkit puede tomar el control de una máquina infectada, ejecutar comandos arbitrarios y ocultar actividades del sistema. Puede robar información (sobre todo: archivos) y también es capaz de capturar el tráfico de red. Su estructura modular permite ampliarlo con nuevas características fácilmente, lo que lo hace no solo altamente sofisticado sino también altamente flexible y peligroso. La parte del conductor de Uroburos es extremadamente compleja y está diseñada para ser muy discreta y muy difícil de identificar. (Rubio Piñeiro, 2021)

[16] Cómo la guerra en Ucrania ha fortalecido los lazos del Kremlin con los ciberdelincuentes. Antes de que Rusia invadiera Ucrania en febrero de 2022, sus agencias de aplicación de la ley llevaron a cabo una serie de arrestos dirigidos a destacados grupos de hackers y foros de la darknet, incluidos REvil, SkyFraud, Ferum Shop y Trump’s Dumps. Las medidas enérgicas se promocionaron como una demostración de la voluntad de Rusia de combatir el delito cibernético y cooperar con estados extranjeros en sus investigaciones contra piratas informáticos vinculados a Rusia. Pero según una nueva investigación, los servicios de inteligencia, militares y policiales rusos han aprovechado las «relaciones establecidas y sistemáticas» con grupos de piratería desde su invasión a gran escala de Ucrania, usándolos para coordinar y amplificar sus operaciones cibernéticas y de información. (Antoniuk, 2023)

Bibliografia:

- 101 Noticias. (05 de febrero de 2023). ¿Han muerto más de 150.000 soldados ucranianos en el conflicto con Rusia? Obtenido de https://101noticias.com/han-muerto-mas-de-150-000-soldados-ucranianos-en-el-conflicto-con-rusia/

- Agencia EFE. (20 de febrero de 2023). EE.UU. advierte a China de que si arma a Rusia tendrá “problemas con muchos países”. Obtenido de https://efe.com/mundo/2023-02-20/ee-uu-advierte-a-china-que-si-arma-a-rusia-tendra-problemas-con-muchos-paises/#:~:text=China%3A%20%E2%80%9CEs%20Washington%20quien%20env%C3%ADa,es%20Estados%20Unidos%2C%20no%20China.

- Antoniuk, D. (31 de enero de 2023). How the war in Ukraine has strengthened the Kremlin’s ties with cybercriminals. Obtenido de The Record – Recorder Future News: https://therecord.media/how-the-war-in-ukraine-has-strengthened-the-kremlins-ties-with-cybercriminals/

- Bērziņš, J. (2014). Russia’s New Generation Warfare in Ukraine: Implications for Latvian Defense Policy. Latvia: National Defence Academy of Latvia – Center for Security and Strategic Research.

- Bērziņš, J. (2019). Not ‘Hybrid’ but New Generation Warfare. En G. E. Howard, & M. Czekaj, Russia´s Military Strategy and Doctrine (págs. 157-184). Washington: The Jamestown Foundation.

- Campos Robles, M. (29 de Marzo de 2018). El Arte Operacional Ruso: de Tukhachevsky a la actual ‘Doctrina Gerasimov’. Obtenido de Instituto Español de Estudios Estratégicos (IEEE): file:///C:/Users/PC/Documents/006%20-%20Maestria/TESIS/Tesis%20-%20Gonzalo%20Rubio%20Pi%C3%B1eiro/Conclusiones%20Finales/DIEEEO35-2018_Arte_Operacional_Rusia_MiguelCampos.pdf

- CERT-UA. (10 de 10 de 2022). Equipo de respuesta a emergencias informáticas de Ucrania. Obtenido de Respuesta a incidentes cibernéticos: https://cert.gov.ua/articles

- CISA. (10 de 10 de 2022). Cybersecurity and Infrastructure Security Agency – United States government. Obtenido de Servicios de ciberseguridad CISA: https://www.cisa.gov/

- CISA, Cybersecurity and Infrastructure Security Agency; FBI, Federal Bureau of Investigation & NSA, National Security Agency. (11 de 01 de 2022). Joint Cybersecurity Advisory. Obtenido de Understanding and Mitigating Russian State-Sponsored Cyber Threats to U.S. Critical Infrastructure: https://www.cisa.gov/uscert/ncas/alerts/aa22-011a

- Colás, X. (14 de febrero de 2023). Noruega detecta barcos rusos con armas nucleares por primera vez en 30 años . Obtenido de El Mundo – Diario digital: https://www.elmundo.es/internacional/2023/02/14/63ebe7a7fdddff27568b45bf.html

- Derleth, J. (2021). La guerra de nueva generación de Rusia – Disuadir y ganar en el nivel táctico. Military Review, 13-26.

- EFE. (21 de 09 de 2022). Mundo. Obtenido de Cronología de la guerra en Ucrania: cómo evoluciona el conflicto día a día: https://efe.com/mundo/cronologia-de-la-guerra-en-ucrania-como-evoluciona-el-conflicto-dia-a-dia/

- ESET. (22 de 03 de 2022). Internet Security. Obtenido de Sandworm: una historia de ciberataques disruptivos atribuidos a este grupo: https://www.welivesecurity.com/la-es/2022/03/22/sandworm-historia-ciberataques-atribuidos-este-grupo/

- Faife, C. (25 de 03 de 2022). The Verge. Obtenido de Según los informes, el ejército ruso pirateó los satélites europeos al comienzo de la guerra de Ucrania: https://www.theverge.com/2022/3/25/22996187/russian-military-hack-viasat-internet-satellite-ukraine

- Fariza, I. (20 de febrero de 2023). GNL: las tres letras que han cambiado para siempre el paradigma energético europeo. Obtenido de El País: https://elpais.com/economia/2023-02-20/gnl-las-tres-letras-que-han-cambiado-para-siempre-el-paradigma-energetico-europeo.html

- Fuentes, F. (28 de octubre de 2022). Guerra, represión y disidencia en la Rusia de Putin – Entrevista a Boris Kagarlitsky. Obtenido de Revista Nueva Sociedad: https://nuso.org/articulo/301-guerra-represion-disidencia-rusia-putin/

- Galeotti, M. (2015). Spetsnaz: Russia´s Special Forces. Oxford: Osprey Publishing.

- Galeotti, M. (2016). Hybrid, ambiguous, and non-linear? How new is Russia’s ‘new way of war’? Small Wars & Insurgencies, 282-301.

- Galeotti, M. (11 de 05 de 2016). La hidra de Putin: dentro de los servicios de inteligencia de Rusia. Obtenido de European Council on Foreign Relations: https://ecfr.eu/publication/putins_hydra_inside_russias_intelligence_services/

- Headquarters Departament of the Army. (2008). Field Manual 3-0 Operations. Washington: U.S. Army.

- Keohane, R., & Nye, J. (1988). Poder e Interdependencia La política mundial en transición. Buenos Aires: Grupo Editor Latinoamericano.

- Mearsheimer, J. (2014). Why the Ukraine Crisis Is the West’s Fault: The Liberal Delusions That Provoked Putin. Foreign Affairs, 77-89.

- Microsoft. (27 de 04 de 2022). Special Report: Ukraine. Obtenido de An overview of Russia´s cyberattack activity in Ukraine: https://query.prod.cms.rt.microsoft.com/cms/api/am/binary/RE4Vwwd

- Milosevich-Juaristi, M. (9 de febrero de 2018). Real Instituto Elcano – Royal Institute. Obtenido de El putinismo, sistema político de Rusia: http://www.realinstitutoelcano.org/wps/wcm/connect/d5aa9e9c-c1cd-4a79-81cc-68fc6bb78996/ARI15-2018-Putinismo-sistema-politico-de-Rusia.pdf?CACHEID=d5aa9e9c-c1cd-4a79-81cc-68fc6bb78996&MOD=AJPERES

- Moreno, B. (19 de febrero de 2023). Mark Galeotti: “El régimen de Putin está muerto, la única duda es qué vendrá después”. Obtenido de El Orden Mundial : https://elordenmundial.com/mark-galeotti-putin-rusia-entrevista-ucrania/

- ONU, O. d. (22 de 07 de 2022). Noticias ONU – Mirada global Historias humanas. Obtenido de El acuerdo de exportación de grano del Mar Negro, «un faro de esperanza» en medio de la guerra de Ucrania: https://news.un.org/es/story/2022/07/1512022

- Rubio Piñeiro, G. J. (2021). Capacidades del Sistema de Inteligencia ruso: Caso adhesión de Crimea a Rusia: entre medidas activas, hombrecitos verdes, fuerzas especiales, ciberactivistas y espías. Ciudad Autónoma de Buenos Aires: Autores de Argentina.

- Rubio Piñeiro, G. J. (21 de junio de 2021). Geopolítica post-pandemia. Obtenido de Centro de Estudios Estratégicos del Ejército del Perú (CEEEP): https://ceeep.mil.pe/2021/04/22/geopolitica-pos-pandemia/

- Ruiz Ramas, R. (08 de junio de 2015). Rusia se adapta a la guerra híbrida del siglo XXI . Obtenido de https://www.esglobal.org/: https://www.esglobal.org/rusia-se-adapta-a-la-guerra-hibrida-del-siglo-xxi/

- The International Institute for Sustainable Development. (26 de 09 de 2022). Agresión de Rusia contra Ucrania: Implicancias en el mercado mundial tras 7 meses de guerra. Obtenido de https://www.iisd.org/es/node/16862

- Ukraine Crisis Media Center. (06 de agosto de 2022). Ukraine Crisis Media Center – International audience outreach. Obtenido de Withdrawal syndrome: Russians abandon the Joint Center on Control and Coordination in Donbas – why, what for, and what’s next?: https://uacrisis.org/en/63420-russians-abandon-joint-center-control-coordination

- UN Women. (22 de 09 de 2022). Ucrania y la crisis alimentaria y energética: Cuatro cosas que hay que saber. Obtenido de https://www.unwomen.org/es/noticias/reportaje/2022/09/ucrania-y-la-crisis-alimentaria-y-energetica-cuatro-cosas-que-hay-que-saber

- United Nations High Commissioner for Refugees. (20 de 02 de 2023). Operational Data Portal (ODP). Obtenido de Ukraine Refugee Situation: https://data.unhcr.org/en/situations/ukraine

- United States Government. (24 de 08 de 2022). U.S. Department of State. Obtenido de La guerra de Rusia en Ucrania: Seis meses de mentiras, implementadas: https://www.state.gov/disarming-disinformation/la-guerra-de-rusia-en-ucrania-seis-meses-de-mentiras-implementadas/

*Universidad Nacional de Lanús (UNLa), Argentina. Autor del libro: “Capacidades del Sistema de Inteligencia ruso”. Es Mayor en situación de retiro del Ejército Argentino. Asimismo, es Master en Defensa Nacional y especialista en estrategia operacional y planeamiento militar conjunto, así como en conducción superior de organizaciones militares conjuntas. Es Licenciado tanto en Comunicación Institucional como en Administración. Ha realizado el Curso de Oficial de Estado Mayor y Planeamiento Conjunto en la Escuela Superior de Guerra Conjunta del Ejército Argentino. Actualmente, es profesor en Geopolítica y Análisis Estratégico, en Defensa Nacional y en Instituciones y Regímenes de la Defensa y la Seguridad Internacional, en la Universidad Nacional de Lanús (UNLa).

Aviso Legal: El contenido del presente articulo no fue redactado por #ElAnalista, siendo el mismo de exclusiva autoría y propiedad intelectual de su creador. El artículo podría no reflejar las opiniones de #ElAnalista como organismo.

Algo distinto a la prensa oficial de nuestro país y de todo occidente pero interesante para poner un poco de realidad y no deseos que no se van a cumplir.